Ansible HAProxy te permite automatizar la configuración de balanceadores de carga de alta disponibilidad en minutos. Con este playbook completo, implementarás load balancing profesional, health checks automáticos y configuración SSL/TLS para tus infraestructuras distribuidas sin esfuerzo manual.

Qué es Ansible HAProxy y Por Qué lo Necesitas

Ansible HAProxy combina la potencia del balanceador de carga HAProxy con la automatización declarativa de Ansible. HAProxy es uno de los balanceadores de carga open source más confiables y utilizados en producción, capaz de manejar millones de conexiones simultáneas con latencias mínimas.

Cuando automatizas HAProxy con Ansible HAProxy, eliminas configuraciones manuales propensas a errores y garantizas consistencia en múltiples entornos. Según estudios recientes, el 70% de las organizaciones adoptarán modelos híbridos multi-cloud en 2025, lo que hace esencial contar con balanceadores de carga automatizados.

Las ventajas principales de usar Ansible HAProxy incluyen:

- Despliegue reproducible en minutos versus horas de configuración manual

- Configuración declarativa versionada en Git

- Health checks automáticos para alta disponibilidad

- Escalado dinámico de backends sin downtime

- SSL/TLS termination centralizado

- Integración nativa con Ansible Kubernetes y contenedores

Requisitos Previos para Ansible HAProxy

Antes de implementar tu playbook de Ansible HAProxy, asegúrate de cumplir estos requisitos técnicos:

- Ansible 2.10 o superior instalado en tu máquina de control

- Acceso SSH a los servidores de destino (con sudo privileges)

- Python 3.8+ en los nodos gestionados

- Servidores backend funcionando (aplicaciones web, APIs, bases de datos)

- Netcat (nc) instalado para gestión vía socket de HAProxy

- Certificados SSL/TLS si vas a implementar HTTPS (opcional pero recomendado)

Para verificar tu versión de Ansible:

ansible --versionSi necesitas actualizar Ansible o aprender sobre gestión de inventarios dinámicos, consulta nuestra guía de Ansible Dynamic Inventory para automatizar infraestructuras multi-cloud.

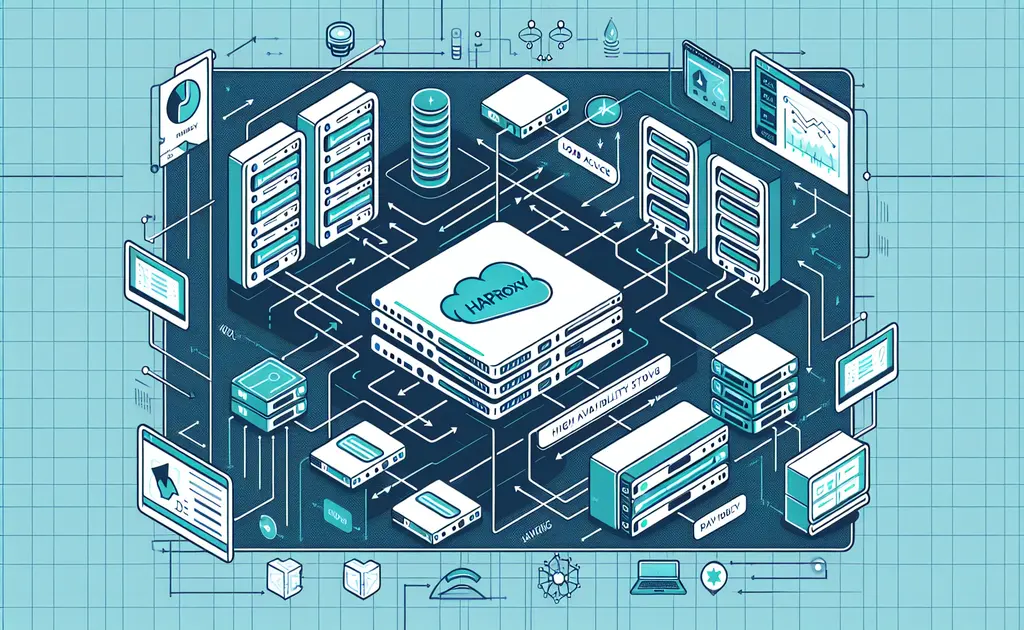

Arquitectura del Balanceador con Ansible HAProxy

Un despliegue típico de Ansible HAProxy sigue esta arquitectura de tres capas:

- Frontend Layer: HAProxy recibe tráfico entrante en puertos específicos (80/443)

- Load Balancing Layer: HAProxy distribuye requests usando algoritmos como round-robin o least connections

- Backend Layer: Servidores de aplicación procesan las peticiones

Para garantizar alta disponibilidad real en producción, debes ejecutar al menos dos instancias de HAProxy en configuración active-active o active-standby, combinando Ansible HAProxy con keepalived para failover automático.

La documentación oficial de HAProxy recomienda definir tres elementos clave en tu configuración: direcciones IP y puertos de escucha (bind), pools de servidores backend, y reglas para casos especiales.

Playbook Completo de Ansible HAProxy

Este playbook de Ansible HAProxy instala y configura un balanceador de carga completo con health checks, SSL termination y múltiples backends:

---

- name: Instalar y configurar HAProxy con Ansible

hosts: loadbalancers

become: yes

vars:

haproxy_version: "2.8"

haproxy_stats_user: admin

haproxy_stats_password: "SecurePassword123!"

haproxy_frontend_port: 80

haproxy_frontend_ssl_port: 443

haproxy_backend_servers:

- name: web1

address: 192.168.1.101

port: 8080

weight: 100

- name: web2

address: 192.168.1.102

port: 8080

weight: 100

- name: web3

address: 192.168.1.103

port: 8080

weight: 50

tasks:

- name: Instalar HAProxy en sistemas Debian/Ubuntu

apt:

name: haproxy

state: present

update_cache: yes

when: ansible_os_family == "Debian"

- name: Instalar HAProxy en sistemas RedHat/CentOS

yum:

name: haproxy

state: present

when: ansible_os_family == "RedHat"

- name: Crear directorio para certificados SSL

file:

path: /etc/haproxy/certs

state: directory

owner: root

group: root

mode: '0755'

- name: Configurar HAProxy con template

template:

src: haproxy.cfg.j2

dest: /etc/haproxy/haproxy.cfg

owner: root

group: root

mode: '0644'

validate: 'haproxy -c -f %s'

notify: restart haproxy

- name: Habilitar HAProxy en el arranque

systemd:

name: haproxy

enabled: yes

state: started

- name: Abrir puerto 80 en firewall (UFW)

ufw:

rule: allow

port: "80"

proto: tcp

when: ansible_os_family == "Debian"

- name: Abrir puerto 443 en firewall (UFW)

ufw:

rule: allow

port: "443"

proto: tcp

when: ansible_os_family == "Debian"

- name: Abrir puerto de estadísticas (8404)

ufw:

rule: allow

port: "8404"

proto: tcp

from_ip: "10.0.0.0/8"

when: ansible_os_family == "Debian"

handlers:

- name: restart haproxy

systemd:

name: haproxy

state: restartedTemplate de Configuración HAProxy para Ansible

El template Jinja2 para Ansible HAProxy define la configuración completa del balanceador. Crea el archivo templates/haproxy.cfg.j2:

global

log /dev/log local0

log /dev/log local1 notice

chroot /var/lib/haproxy

stats socket /var/run/haproxy.sock mode 660 level admin

stats timeout 30s

user haproxy

group haproxy

daemon

# Configuración SSL moderna

ssl-default-bind-ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

ssl-default-bind-options ssl-min-ver TLSv1.2 no-tls-tickets

defaults

log global

mode http

option httplog

option dontlognull

option http-server-close

option forwardfor except 127.0.0.0/8

option redispatch

retries 3

timeout connect 5000ms

timeout client 50000ms

timeout server 50000ms

errorfile 400 /etc/haproxy/errors/400.http

errorfile 403 /etc/haproxy/errors/403.http

errorfile 408 /etc/haproxy/errors/408.http

errorfile 500 /etc/haproxy/errors/500.http

errorfile 502 /etc/haproxy/errors/502.http

errorfile 503 /etc/haproxy/errors/503.http

errorfile 504 /etc/haproxy/errors/504.http

# Frontend HTTP

frontend http_front

bind *:{{ haproxy_frontend_port }}

stats uri /haproxy?stats

default_backend http_back

# Frontend HTTPS (opcional)

frontend https_front

bind *:{{ haproxy_frontend_ssl_port }} ssl crt /etc/haproxy/certs/server.pem

http-request set-header X-Forwarded-Proto https

default_backend http_back

# Backend con health checks

backend http_back

balance roundrobin

option httpchk GET /health HTTP/1.1\r\nHost:\ localhost

http-check expect status 200

{% for server in haproxy_backend_servers %}

server {{ server.name }} {{ server.address }}:{{ server.port }} check weight {{ server.weight }} inter 2000 rise 2 fall 3

{% endfor %}

# Panel de estadísticas

listen stats

bind *:8404

stats enable

stats uri /stats

stats refresh 30s

stats auth {{ haproxy_stats_user }}:{{ haproxy_stats_password }}

stats admin if TRUEEsta configuración de Ansible HAProxy incluye características empresariales como health checks cada 2 segundos, SSL/TLS moderno con ciphers seguros, y un dashboard de estadísticas en tiempo real accesible en el puerto 8404.

Algoritmos de Load Balancing en Ansible HAProxy

Cuando configuras Ansible HAProxy, puedes elegir entre varios algoritmos de balanceo según tus necesidades específicas:

Round Robin

El algoritmo por defecto en Ansible HAProxy. Selecciona servidores en turnos secuenciales. Ideal para cargas uniformes donde cada request tiene similar costo de procesamiento.

backend http_back

balance roundrobinLeast Connections

Selecciona el servidor con menos conexiones activas. Recomendado en Ansible HAProxy para sesiones largas o requests con tiempos de procesamiento variables.

backend http_back

balance leastconnSource IP Hashing

Garantiza que usuarios de la misma IP siempre conecten al mismo backend. Útil cuando configuras Ansible HAProxy para aplicaciones con sesión sin cookies o sticky sessions.

backend http_back

balance sourceLa documentación de HAProxy ofrece análisis detallados sobre cada algoritmo y sus casos de uso óptimos.

Health Checks Avanzados con Ansible HAProxy

Los health checks son críticos en cualquier configuración de Ansible HAProxy. HAProxy utiliza estos chequeos para determinar automáticamente si un servidor backend está disponible, evitando enviar tráfico a nodos caídos.

Configuración avanzada de health checks en Ansible HAProxy:

backend http_back

balance roundrobin

# Health check HTTP

option httpchk GET /api/health HTTP/1.1

http-check expect status 200

# Parámetros de health check

server web1 192.168.1.101:8080 check inter 3000 rise 2 fall 5 maxconn 500

# inter: intervalo entre checks (3 segundos)

# rise: checks exitosos para marcar servidor UP (2)

# fall: checks fallidos para marcar servidor DOWN (5)

# maxconn: conexiones máximas por servidorSegún las mejores prácticas de DigitalOcean, implementar health checks robustos reduce el downtime hasta un 95% en infraestructuras distribuidas.

Gestión Dinámica de Backends con Ansible HAProxy

El módulo community.general.haproxy permite gestionar backends dinámicamente sin reiniciar el servicio. Esto es esencial cuando escala tu infraestructura con Ansible HAProxy:

---

- name: Gestionar servidores backend dinámicamente

hosts: localhost

tasks:

- name: Poner servidor en modo mantenimiento (drain)

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: web1

state: drain

wait: yes

wait_interval: 5

wait_retries: 10

- name: Deshabilitar servidor completamente

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: web2

state: disabled

shutdown_sessions: yes

- name: Habilitar servidor nuevamente

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: web1

state: enabled

- name: Ajustar peso del servidor dinámicamente

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: web3

weight: 75El estado drain en Ansible HAProxy es particularmente útil para mantenimientos programados: permite que las conexiones existentes se completen mientras previene nuevas conexiones, garantizando zero-downtime deployments.

Si trabajas con contenedores, combinar Ansible HAProxy con Ansible Docker Deployment te permitirá automatizar completamente tu stack desde el balanceador hasta los contenedores.

SSL/TLS Termination con Ansible HAProxy

Implementar SSL/TLS termination centralizado es una de las ventajas clave de Ansible HAProxy. En lugar de configurar certificados en cada servidor backend, los gestionas únicamente en HAProxy:

---

- name: Configurar SSL/TLS en HAProxy

hosts: loadbalancers

become: yes

tasks:

- name: Copiar certificado SSL combinado

copy:

src: files/server.pem

dest: /etc/haproxy/certs/server.pem

owner: root

group: haproxy

mode: '0640'

notify: reload haproxy

- name: Configurar frontend HTTPS

blockinfile:

path: /etc/haproxy/haproxy.cfg

marker: "# {mark} ANSIBLE MANAGED HTTPS FRONTEND"

block: |

frontend https_front

bind *:443 ssl crt /etc/haproxy/certs/server.pem

http-request set-header X-Forwarded-Proto https

http-request set-header X-Forwarded-For %[src]

# Redirigir HTTP a HTTPS

http-request redirect scheme https unless { ssl_fc }

default_backend http_back

notify: reload haproxy

handlers:

- name: reload haproxy

systemd:

name: haproxy

state: reloadedPara generar el archivo server.pem que usa Ansible HAProxy, combina tu certificado y clave privada:

cat server.crt server.key > server.pemSi gestionas secretos en Git de forma segura, integra Ansible HAProxy con Ansible Vault GitOps para encriptar certificados y passwords del stats panel.

Monitorización y Métricas de Ansible HAProxy

El dashboard de estadísticas integrado en Ansible HAProxy proporciona visibilidad en tiempo real de tu balanceador:

- Estado de health checks por servidor

- Conexiones activas y tasa de requests

- Bytes transferidos (in/out)

- Errores de conexión y timeouts

- Distribución de carga entre backends

Para monitorización empresarial, integra Ansible HAProxy con Prometheus y Grafana. Primero, habilita el exporter de métricas en HAProxy:

frontend prometheus

bind *:8405

http-request use-service prometheus-exporter if { path /metrics }

stats enable

stats uri /stats

stats refresh 10sLuego, automatiza la configuración completa de monitoreo usando Ansible Prometheus para scraping de métricas y Ansible Grafana para visualización de dashboards.

Alta Disponibilidad con Ansible HAProxy y Keepalived

Para garantizar verdadera alta disponibilidad, despliega múltiples instancias de Ansible HAProxy con keepalived para failover automático mediante Virtual IP (VIP):

---

- name: Configurar HAProxy con Keepalived para HA

hosts: loadbalancers

become: yes

vars:

keepalived_vip: 192.168.1.100

keepalived_interface: eth0

tasks:

- name: Instalar keepalived

apt:

name: keepalived

state: present

- name: Configurar keepalived

template:

src: keepalived.conf.j2

dest: /etc/keepalived/keepalived.conf

notify: restart keepalived

- name: Habilitar keepalived

systemd:

name: keepalived

enabled: yes

state: started

handlers:

- name: restart keepalived

systemd:

name: keepalived

state: restartedEl template keepalived.conf.j2 para Ansible HAProxy:

vrrp_script chk_haproxy {

script "killall -0 haproxy"

interval 2

weight 2

}

vrrp_instance VI_1 {

interface {{ keepalived_interface }}

state {% if inventory_hostname == groups['loadbalancers'][0] %}MASTER{% else %}BACKUP{% endif %}

priority {% if inventory_hostname == groups['loadbalancers'][0] %}101{% else %}100{% endif %}

virtual_router_id 51

authentication {

auth_type PASS

auth_pass SecretPass123

}

virtual_ipaddress {

{{ keepalived_vip }}

}

track_script {

chk_haproxy

}

}Esta configuración de Ansible HAProxy con keepalived garantiza que si el HAProxy master falla, el backup asume automáticamente la VIP en menos de 3 segundos, manteniendo disponibilidad del servicio.

Para arquitecturas híbridas, puedes combinar Ansible HAProxy on-premise con Ansible Terraform para aprovisionar infraestructura cloud complementaria.

Troubleshooting Común en Ansible HAProxy

Problemas frecuentes al implementar Ansible HAProxy y sus soluciones:

Error: Cannot bind socket

Si Ansible HAProxy falla al iniciar con cannot bind socket, verifica que otro proceso no esté usando los puertos:

sudo netstat -tulpn | grep :80

sudo systemctl stop apache2 # Si Apache está corriendoBackends no pasan health checks

Verifica la configuración de health check en Ansible HAProxy:

# Probar health check manualmente

curl -I http://192.168.1.101:8080/health

# Ver logs de HAProxy

sudo journalctl -u haproxy -fError de permisos en socket

El módulo community.general.haproxy requiere permisos sobre el socket. Verifica tu configuración:

stats socket /var/run/haproxy.sock mode 660 level admin

sudo usermod -a -G haproxy ansible_userMejores Prácticas de Seguridad para Ansible HAProxy

Implementa estas recomendaciones de seguridad en tu configuración de Ansible HAProxy:

- Limita acceso al stats panel: Usa ACLs para restringir IPs permitidas

- Implementa rate limiting: Protege contra ataques DDoS

- Usa SSL/TLS moderno: Deshabilita protocolos obsoletos (SSLv3, TLS 1.0/1.1)

- Protege el socket de gestión: Permisos 660 y grupo restrictivo

- Habilita logging detallado: Envía logs a sistema centralizado

- Actualiza regularmente: Aplica parches de seguridad con Ansible HAProxy

Para hardening completo del sistema operativo donde corre HAProxy, combina con Ansible Security Hardening aplicando benchmarks CIS y DISA STIG.

Integración de Ansible HAProxy con CI/CD

Automatiza deployments sin downtime integrando Ansible HAProxy en tus pipelines CI/CD:

---

- name: Deployment con zero-downtime

hosts: application_servers

serial: 1 # Deploy uno a la vez

tasks:

- name: Poner servidor en modo drain

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: "{{ inventory_hostname }}"

state: drain

wait: yes

delegate_to: loadbalancer

- name: Desplegar nueva versión

docker_container:

name: myapp

image: "myapp:{{ app_version }}"

state: started

restart_policy: always

- name: Esperar health check

wait_for:

port: 8080

delay: 5

timeout: 60

- name: Reactivar servidor en HAProxy

community.general.haproxy:

socket: /var/run/haproxy.sock

backend: http_back

host: "{{ inventory_hostname }}"

state: enabled

delegate_to: loadbalancerEsta integración de Ansible HAProxy con deployments garantiza zero-downtime: cada servidor se drena, actualiza y reintegra secuencialmente mientras los demás mantienen el servicio activo.

Para workflows completos de GitOps, consulta Ansible GitOps donde la configuración de Ansible HAProxy vive en Git y se despliega automáticamente mediante pipelines.

FAQ sobre Ansible HAProxy

¿Puedo usar Ansible HAProxy con contenedores Docker?

Sí, Ansible HAProxy funciona perfectamente con backends basados en contenedores. Puedes usar service discovery para detectar contenedores dinámicamente o combinar con Ansible Docker para automatizar el stack completo.

¿Cómo escalo HAProxy horizontalmente con Ansible?

Despliega múltiples instancias de Ansible HAProxy detrás de un DNS con round-robin o usa keepalived para VIP con failover automático. Para scaling vertical, ajusta maxconn y tunea parámetros del kernel.

¿Ansible HAProxy soporta WebSockets?

Sí, configura timeout tunnel en tu playbook de Ansible HAProxy para mantener conexiones WebSocket persistentes. Establece valores superiores a 1 hora para aplicaciones real-time.

¿Cómo protejo mi instalación de Ansible HAProxy contra ataques DDoS?

Implementa rate limiting con stick-table en Ansible HAProxy, configura connection limits, habilita SYN cookies a nivel de kernel, y considera integrar con servicios como Cloudflare para protección perimetral adicional.

Conclusión: Domina el Load Balancing con Ansible HAProxy

Ansible HAProxy transforma la gestión de balanceadores de carga de una tarea manual propensa a errores en un proceso automatizado, reproducible y versionado. Con los playbooks y configuraciones presentadas, puedes desplegar infraestructuras de alta disponibilidad enterprise en minutos.

Las ventajas clave de adoptar Ansible HAProxy incluyen health checks automáticos que previenen downtime, SSL/TLS termination centralizado que simplifica gestión de certificados, y gestión dinámica de backends que permite deployments sin interrupciones.

Combina Ansible HAProxy con el resto de tu stack DevOps: integra con Kubernetes para orquestar contenedores, conecta con Prometheus y Grafana para observabilidad completa, y aplica security hardening para producción enterprise.

Empieza hoy automatizando tu primer balanceador con Ansible HAProxy y escala tu infraestructura con confianza.